El equipo de ransomware REvil, o Sodinokibi, y sus afiliados parecen haber intensificado agresivamente sus ataques en junio de 2021, según los datos obtenidos por LeMagIT, el título hermano francés de Computer Weekly.

LeMagIT encontró un total de 35 víctimas en los últimos 30 días, un poco más que en abril, un 30% más que en los períodos más activos de la franquicia, a saber, agosto y octubre de 2020, y febrero y marzo de 2021.

El número de páginas en el sitio de filtración de la web oscura de la tripulación da una indicación del alcance de la actividad del sindicato: enumeró 356 víctimas al 3 de junio de 2021 y 383 al 28 de junio, para un total de 27 nuevas víctimas durante el período. Parece que faltan ocho, lo que puede indicar que han pagado un rescate, aunque la realidad puede ser diferente.

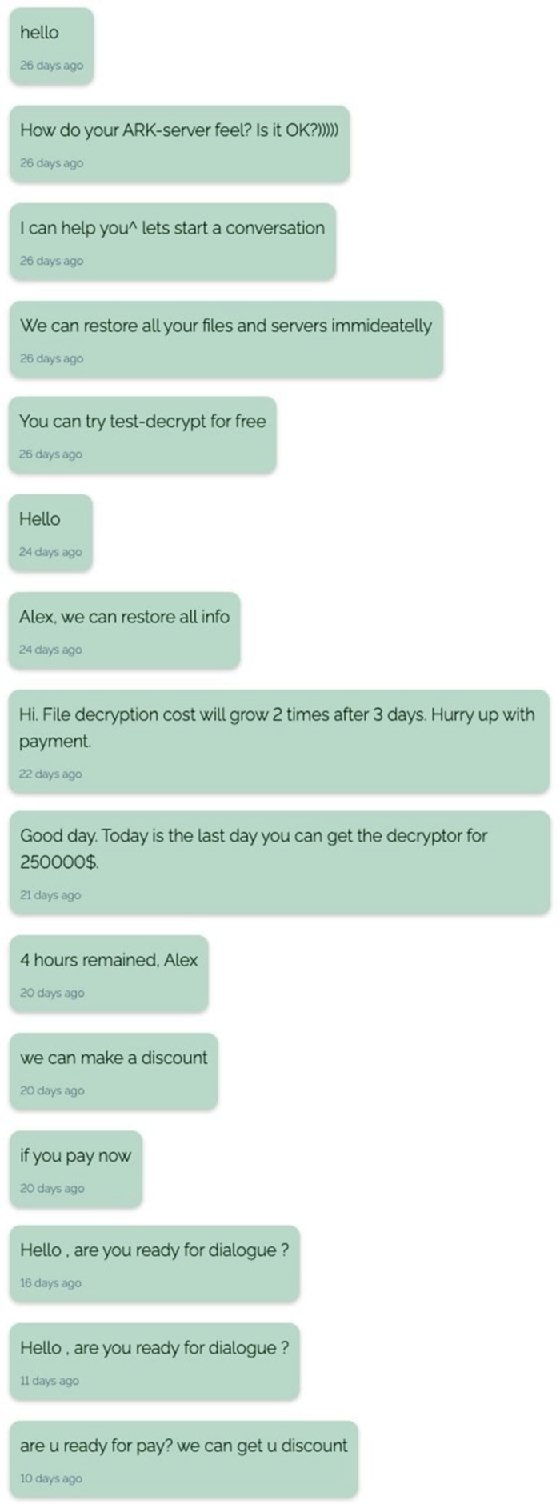

De las muestras de REvil / Sodinokibi recolectadas durante junio, cinco parecen destacar las negociaciones que llevaron al pago al menos parcial de un rescate, una tasa de éxito de alrededor del 20%. Esto es “mejor” que lo que lograron los afiliados del grupo en abril y mayo, pero parece haber tenido un costo, en forma de grandes descuentos.

En el primer caso analizado por LeMagIT, la demanda de rescate inicial fue de $ 500,000 pero el pago realizado fue de poco menos de $ 281,000. En un segundo incidente, las negociaciones se abrieron en 50.000 dólares, pero rápidamente se llegó a un acuerdo por un rescate de 25.750 dólares. El tercer caso es probablemente el más espectacular, ya que los ciberdelincuentes hicieron una demanda inicial de $ 300,000 pero se conformaron con solo $ 50,000; el pago se produjo cuatro días después del inicio de la discusión.

El mismo fenómeno se observó en otros dos casos. El primero resultó en un pago de rescate de $ 17.467 en lugar de los $ 100.000 solicitados originalmente, luego de discusiones que duraron casi un mes. En el segundo caso, los mafiosos quedaron satisfechos con $ 15,300, luego de tres semanas de negociaciones, habiendo exigido para empezar $ 90,000.

Estas sumas parecen ser algo bajas en comparación con otros rescates de alto perfil pagados en los últimos meses, pero las víctimas también parecen más inclinadas a resistir: LeMagIT observó una negociación iniciada sobre la base de una solicitud de $ 2.5 millones, pero la víctima terminó rápidamente discusiones.

Cuando un especialista en inteligencia de amenazas de habla rusa le preguntó a principios de junio sobre su actividad, un representante de REvil, no obstante afirmó que el grupo estaba bien, y dijo que la demanda de acceso al programa de ransomware como servicio (RaaS) de la pandilla era alta, con ocho candidatos solicitando un solo lugar.

El equipo de REvil también aparentemente sigue invirtiendo en su plataforma RaaS, con la versión Linux de su herramienta de cifrado, anunciada por primera vez en abril y disponible desde principios de mayo – ahora observado en la naturaleza por primera vez. Esta herramienta comienza su trabajo apagando todas las máquinas virtuales (VM) en el host ESXi en el que se implementa antes de activar el cifrado. según lo observado por Vitali Kremez de Inteligencia Avanzada.

Pero la pandilla también podría tener algunos vínculos con otros grupos, posiblemente incluso con varios. Investigaciones recientes del equipo de SecureWorks han descubierto que el ransomware LV emergente se basa en gran medida en el código Sodinokibi; sin embargo, no abordan las preguntas que pueden surgir de la existencia de dos sitios de filtración diferentes para las operaciones de extorsión de LV, uno de los cuales recientemente no está disponible , posiblemente temporalmente.

Estos elementos tampoco arrojan luz sobre el misterio que se cierne sobre otra campaña de ransomware, conocida como Lorenz.sZ40 (aparentemente llamada así por una de las máquinas de cifrado nazi descifradas en Bletchley Park durante la Segunda Guerra Mundial). Aunque los investigadores de Intezer no ven ningún enlace en el código binario con REvil / Sodinokibi, la interfaz web para realizar pagos de rescate no es más que una copia de REvil, aunque carece de un módulo de chat en vivo.