La filtración de una base de datos de los registros de los usuarios de los servicios Apple HealthKit y Google FitBit, junto con varias otras marcas de productos de seguimiento de actividad física, ha puesto de relieve una vez más la importancia fundamental de proteger las bases de datos empresariales y podría poner a más de 61 millones de personas, incluida una número desconocido en el Reino Unido, en riesgo de ser comprometido por ciberdelincuentes oportunistas.

La base de datos no segura de 16.7GB, que quedó expuesta a la Internet pública sin protección con contraseña, fue descubierta por Planeta del sitio web e investigador de seguridad Jeremiah Fowler, y es propiedad de GetHealth, un proveedor de servicios de datos de salud con sede en Nueva York.

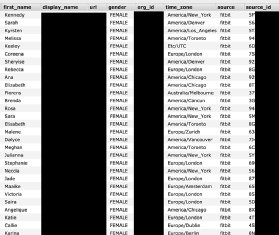

Los puntos de datos expuestos en la filtración incluyeron nombres, fechas de nacimiento, peso, altura, sexo y ubicación. Las personas afectadas se encuentran en todo el mundo, dijo Fowler, quien descubrió la base de datos el 30 de junio de 2021, según ZDNet.

“Inmediatamente envié un aviso de divulgación responsable de mis hallazgos y recibí una respuesta al día siguiente agradeciéndome por la notificación y confirmando que los datos expuestos habían sido asegurados”, dijo.

Fowler dijo que no estaba claro cuánto tiempo habían estado expuestos los registros de datos, o si actores malintencionados habían accedido a ellos o no, ni tampoco insinuó ninguna irregularidad por parte de GetHealth, sus clientes o socios.

“Solo estamos destacando nuestro descubrimiento para crear conciencia sobre los peligros y las vulnerabilidades de seguridad cibernética que plantea IoT [internet of things], dispositivos portátiles, rastreadores de estado físico y salud, y cómo se almacenan esos datos ”, dijo.

Si bien la mayoría de los propietarios de dispositivos portátiles pueden verse tentados a asumir que ningún ciberdelincuente podría estar interesado en su recuento diario de pasos, este no es necesariamente el caso. Por ejemplo, esta información podría usarse teóricamente para rastrear los movimientos de alguien que pasea a su perro a la misma hora todos los días y, por lo tanto, cuando es poco probable que esté en casa.

Aunque probablemente es poco probable que el ladrón promedio haga todo lo posible para apuntar a una víctima, Fowler señaló que a medida que se desarrolla e itera la tecnología portátil, los dispositivos recopilan datos cada vez más íntimos que podrían ser más valiosos para los actores malintencionados. Por ejemplo, podrían usar datos sobre personas que se han fijado objetivos de pérdida de peso para dirigirse a ellos con correos electrónicos de phishing utilizando planes de dieta o de entrenamiento personal como señuelo.

Al comentar sobre el incidente, Hannah Hart de ProPrivacy instó a los usuarios de aplicaciones y dispositivos de seguimiento del estado físico a verificar su configuración de privacidad de inmediato y estar atentos a posibles incidentes posteriores.

“Si bien los dispositivos portátiles han facilitado mucho el seguimiento de nuestro peso, patrones de sueño e incluso nuestra relación con el alcohol, no queremos que esta información sea ampliamente accesible, ya que el historial de salud de una persona debe ser absolutamente confidencial”, dijo. “Si bien GetHealth ha asegurado desde entonces la base de datos afectada, aparentemente aún no está claro quién pudo haber tenido acceso a la base de datos previamente insegura y por cuánto tiempo”.

Trevor Morgan, de Comforte AG, dijo que el rápido aumento y desarrollo de los rastreadores de actividad refleja el hecho de que las personas disfrutan rastreando su propio progreso hacia sus objetivos.

“El movimiento del ‘yo cuantificado’ no solo ganó tracción, sino que pasó de cero a 100 mph muy rápidamente”, dijo. “Por supuesto, estos datos finalmente terminan en repositorios, lo que nos permite analizar esa información desde muchos ángulos diferentes y luego realizar comparaciones históricas a medida que pasa el tiempo. Esa es una gran cantidad de datos personales sobre un tema muy delicado que la mayoría de nosotros esperamos que se mantenga completamente seguro “.

Morgan dijo que el incidente destacó la necesidad de que la responsabilidad, la seguridad y la privacidad de los datos se incorporen a las culturas organizacionales, y señaló que también destaca otro fuerte argumento para alejarse de los métodos de protección tradicionales, como las contraseñas, la seguridad perimetral y los métodos simples de acceso a los datos. administración. La adopción de políticas de seguridad centradas en los datos puede ayudar de alguna manera a reducir el riesgo, dijo, mientras que la tokenización de elementos de datos clave puede ayudar a garantizar que los datos no puedan ser explotados por la persona equivocada si se filtran.

“Al final del día, utilizar tantos métodos de protección como sea posible es el camino correcto a seguir”, dijo. “La alternativa es un ejercicio de gestión de incidentes y las consecuencias negativas que lo acompañan, y ese es el ejercicio más castigador de todos para cualquier empresa”.

Desde el punto de vista del cumplimiento, Hart de ProPrivacy dijo que el incidente destacó preocupaciones de privacidad más amplias en torno a la tecnología portátil en sí. En los EE. UU., Por ejemplo, la ley federal protege los datos de salud para que no se divulguen sin el consentimiento del paciente en virtud de la Ley de Responsabilidad y Portabilidad del Seguro Médico (HIPAA) de 1996..

“Las regulaciones de HIPAA generalmente protegerían estos datos, pero dado que la información recopilada por los dispositivos portátiles no se considera PHI [protected health information] a menos que se comparta con un médico u hospital, algunas empresas pueden venderlo o compartirlo con terceros ”, dijo.